いろいろなクラウドサービスをMicrosoft365のアカウントを使ってSSO(シングルサインオン)でログインできるようにする設定を紹介する。

クラウドサービス側はIdP(Identify Provider)の設定まで面倒を見てくれない場合があるので、こちらを参考にしてみてほしい。

Microsoft365でSSOの設定を行なう(Azure AD でOpenID Connectの設定)手順

まずは、Webアプリ側で、「リダイレクトURL」を取得する

以後、Microsoft365(Azure AD)の設定を行なう

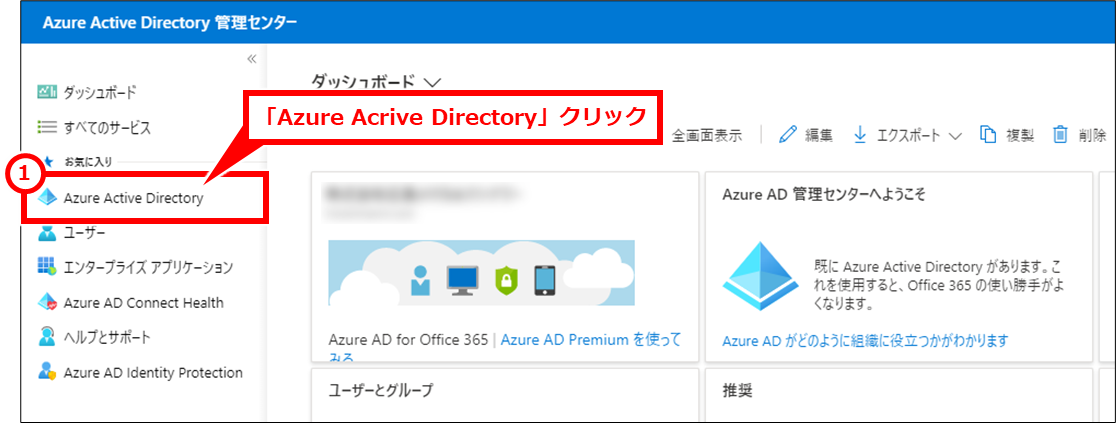

下記のURLを管理者権限で開く

https://aad.portal.azure.com/

「Azure Acrive Directory」クリック

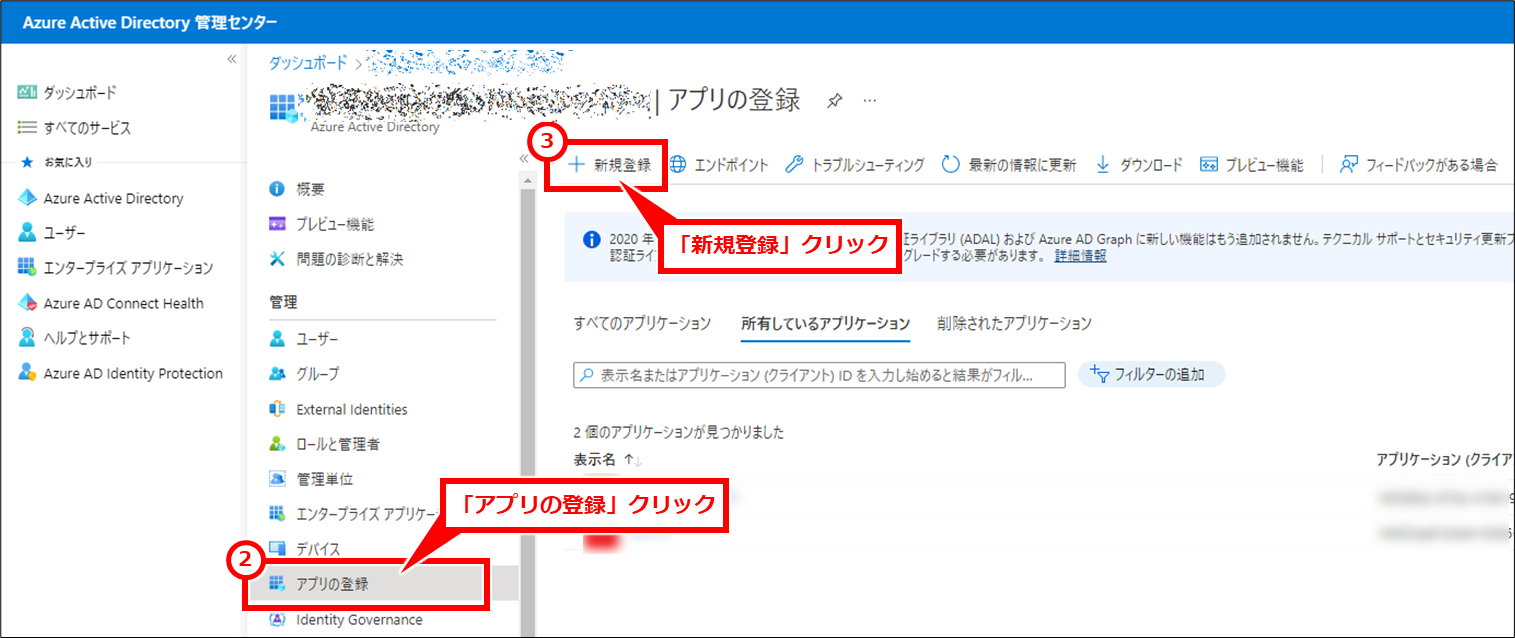

「アプリの登録」→「新規登録」を順にクリック

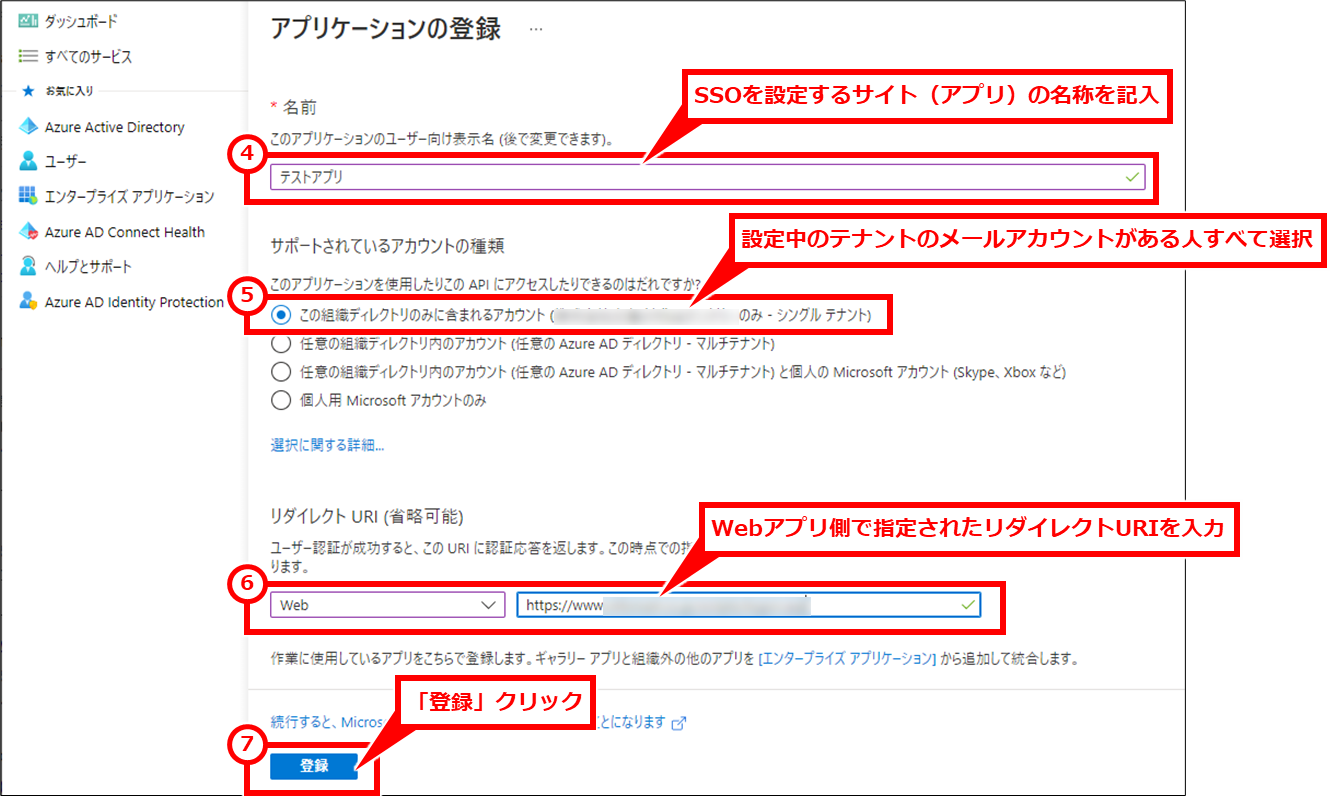

SSOを設定するサイト(アプリ)の名称を記入し、設定中のテナントのメールアカウントがある人すべて選択し、Webアプリ側で取得した「リダイレクトURI」を入力し、「登録」クリック

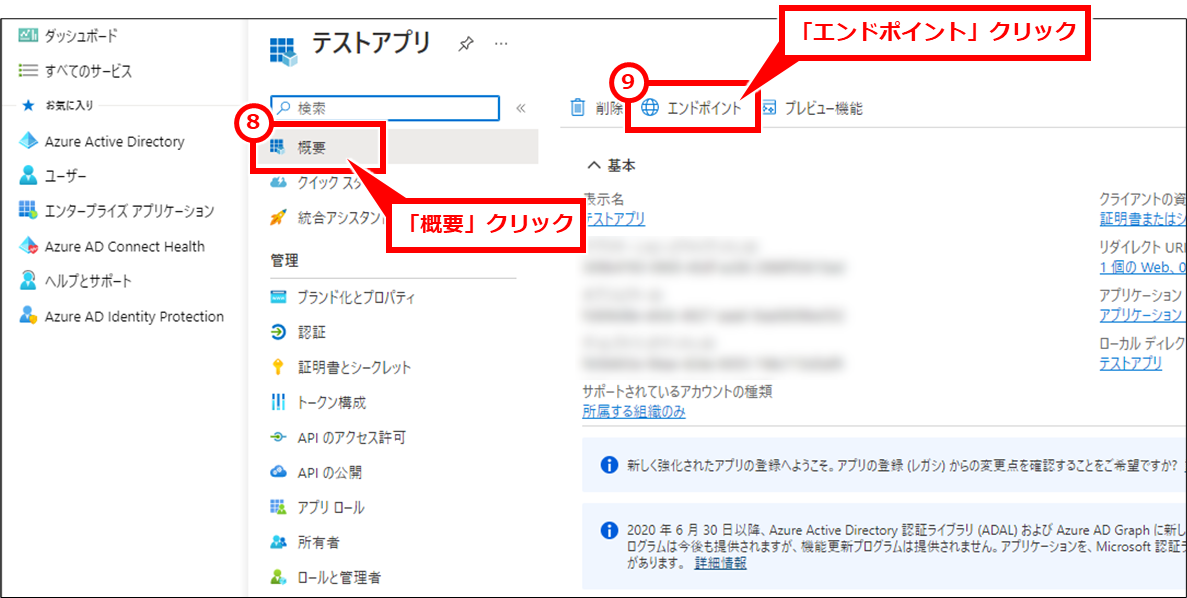

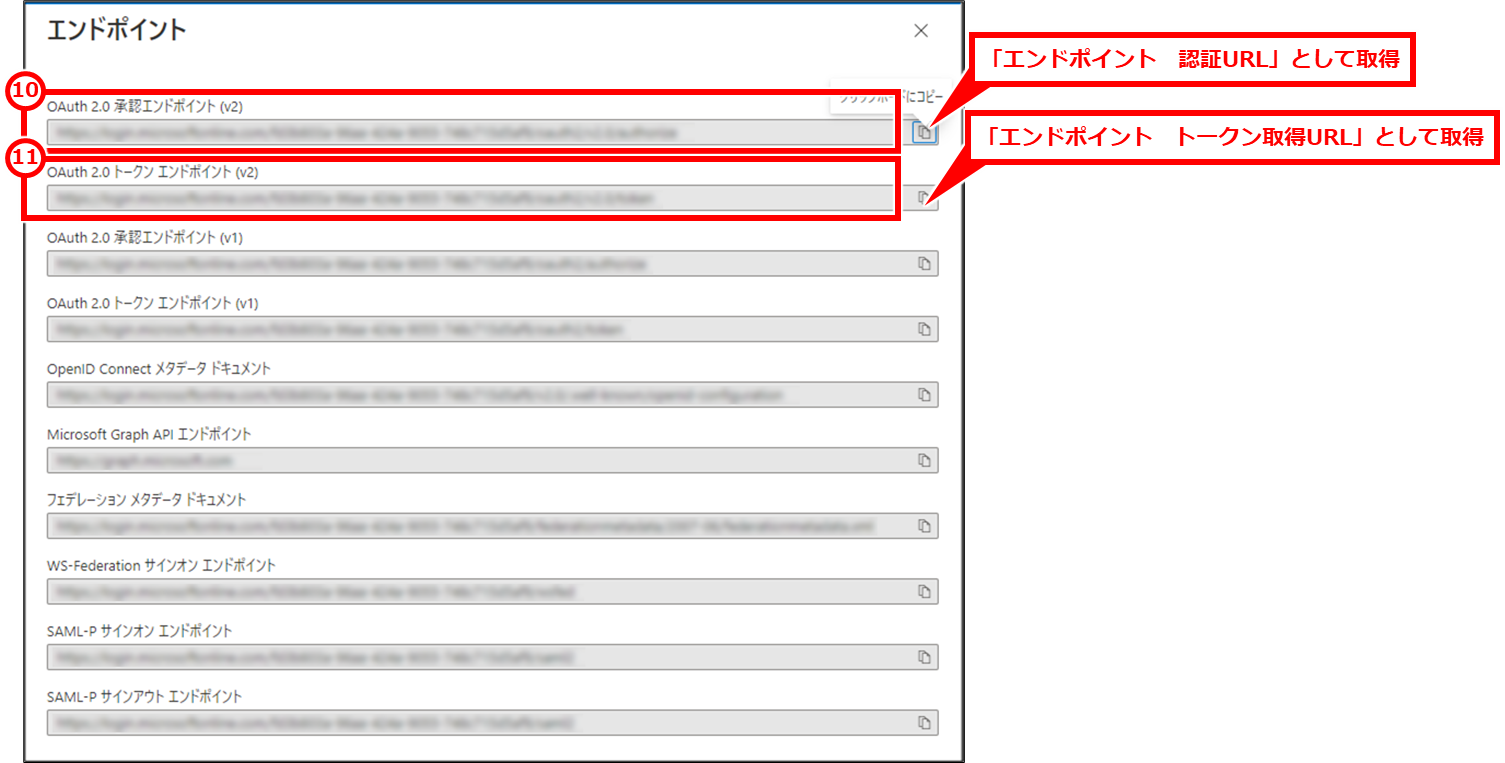

「概要」→「エンドポイント」を順にクリック

「OAuth 2.0 承認エンドポイント(v2)」「OAuth 2.0 トークエンドポイント(v2)」の値を取得して控えておく

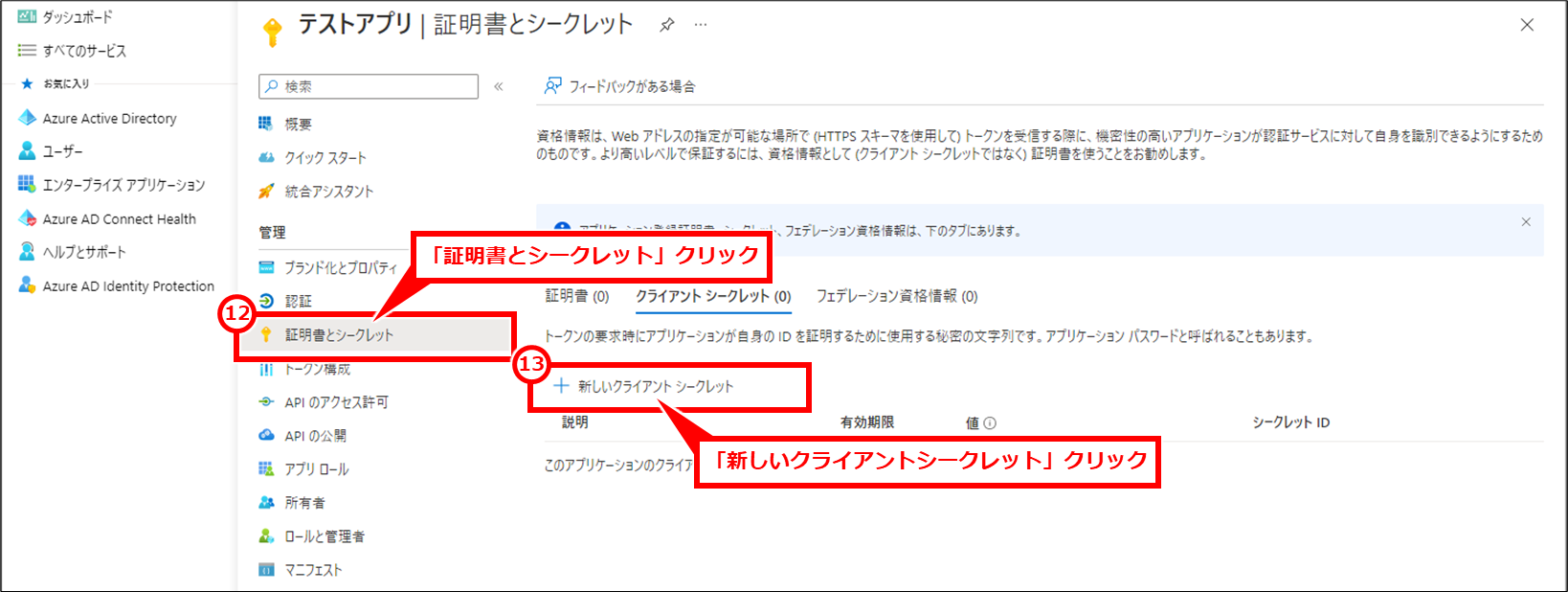

「証明書とシークレット」→「新しいクライアントシークレット」を順にクリック

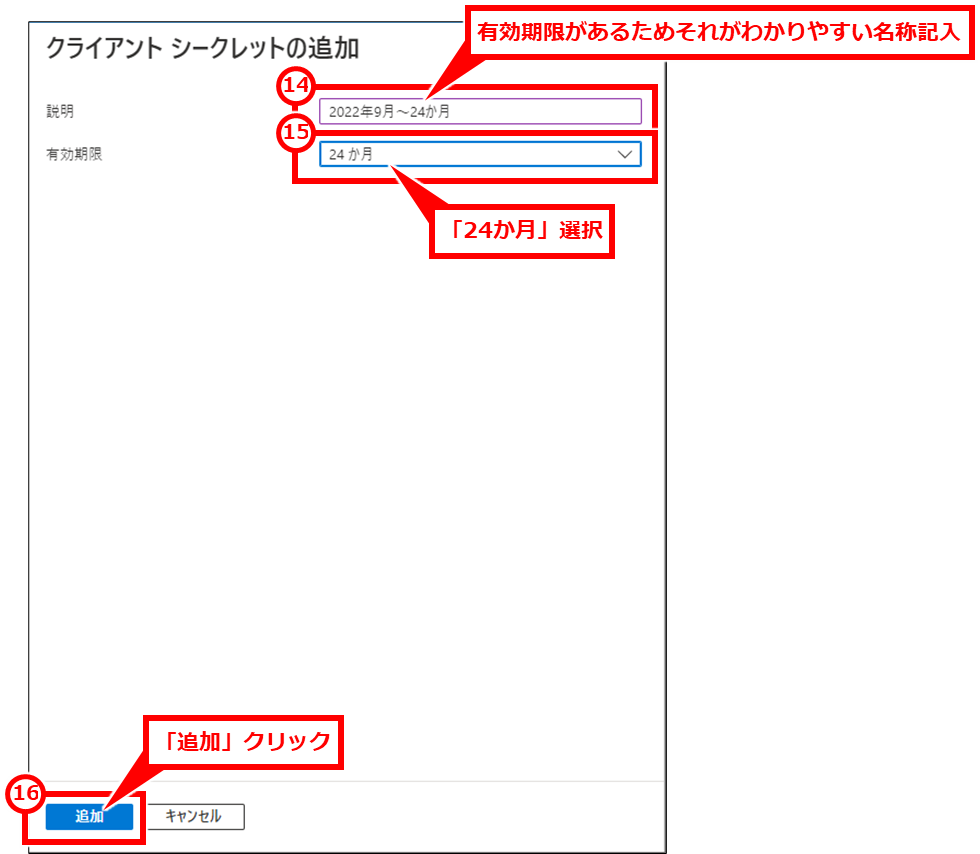

説明に有効期限がわかりやすい名称記入し、「24か月」選択し、「追加」クリック。期限は状況によって変更すること。

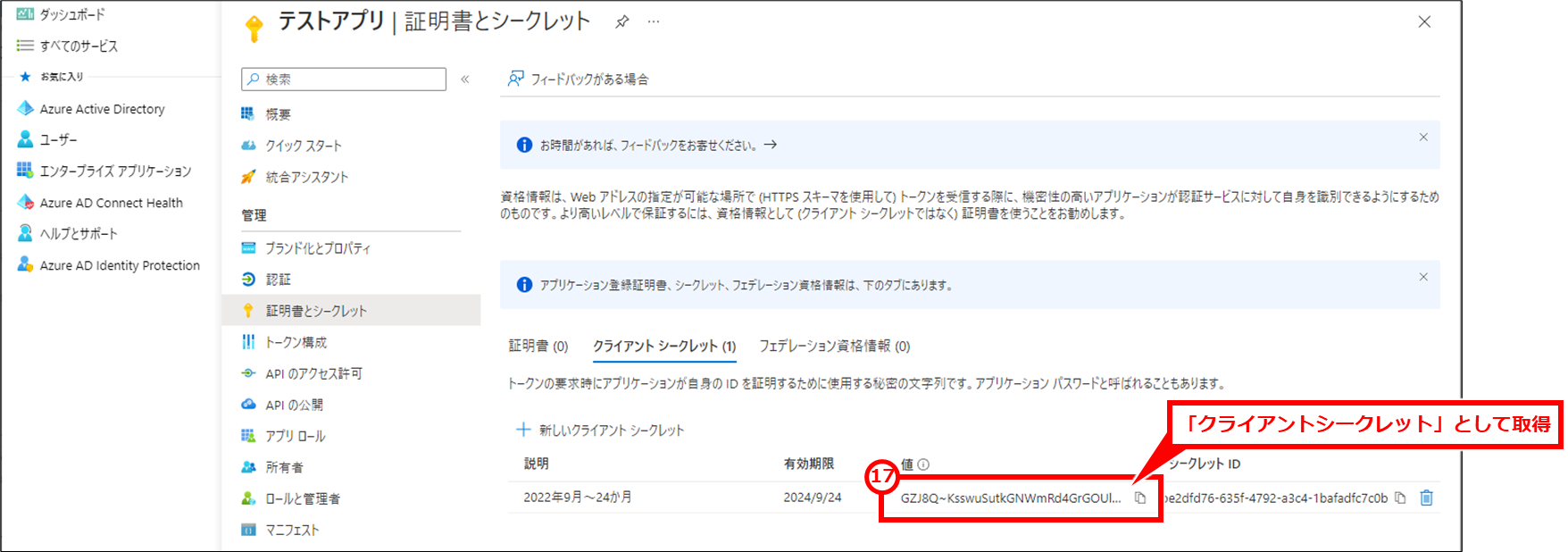

作成されたクライアントシークレットの「値」を取得して控える

下記の取得した3点を、以降Webアプリに設定する。

⑩「エンドポイント 認証URL」として取得

⑪「エンドポイント トークン取得URL」として取得

⑰「クライアントシークレット」として取得

あとがき

あるWebアプリでOpenID Connectを使用してシングルサインオンができるということで、上記のようにMicrosoft365(AzureAD)で設定した内容を紹介した。Webアプリによって状況が変わってくると思われるが、参考になると幸いだ。

の設定(Azure-ADでOpenID-Connectの設定).png)