最近はノートパソコンが主流になりさらにコンパクトなって持ち運びがしやすくなってきているため、移動中の紛失や盗難のリスクが高くなってきている。

「盗難されてもパスワードを設定していてログインできなければ、データを見ることができない。」ということはない。パソコンを分解されてSSDを取り外して他のパソコンに接続すれば、簡単にSSDの内容を読み取ることができてしまう。

Windowsでは標準の機能として、BitLockerというデータを暗号化する機能がある。この機能を使用して、SSDを暗号化して他のPCで読み取れないようにすることができる。

パソコンのSSDをBitLockerで暗号化して盗難対策してあるか確認する方法

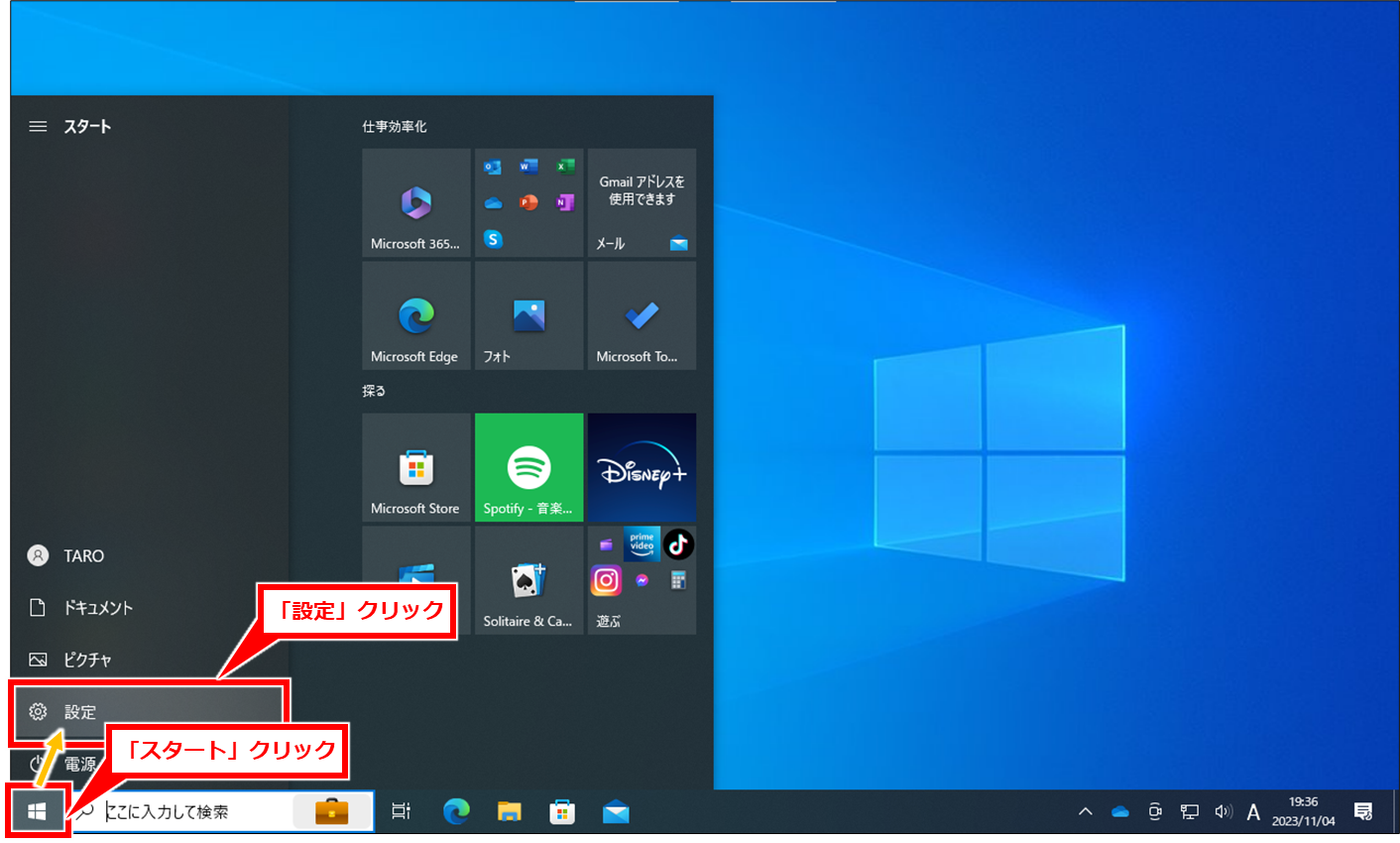

「スタート(Windowsアイコン)」→「設定」を順にクリック

検索ボックスで「bitlocker」と入力し、候補として表示された「BitLocker の管理」をクリック

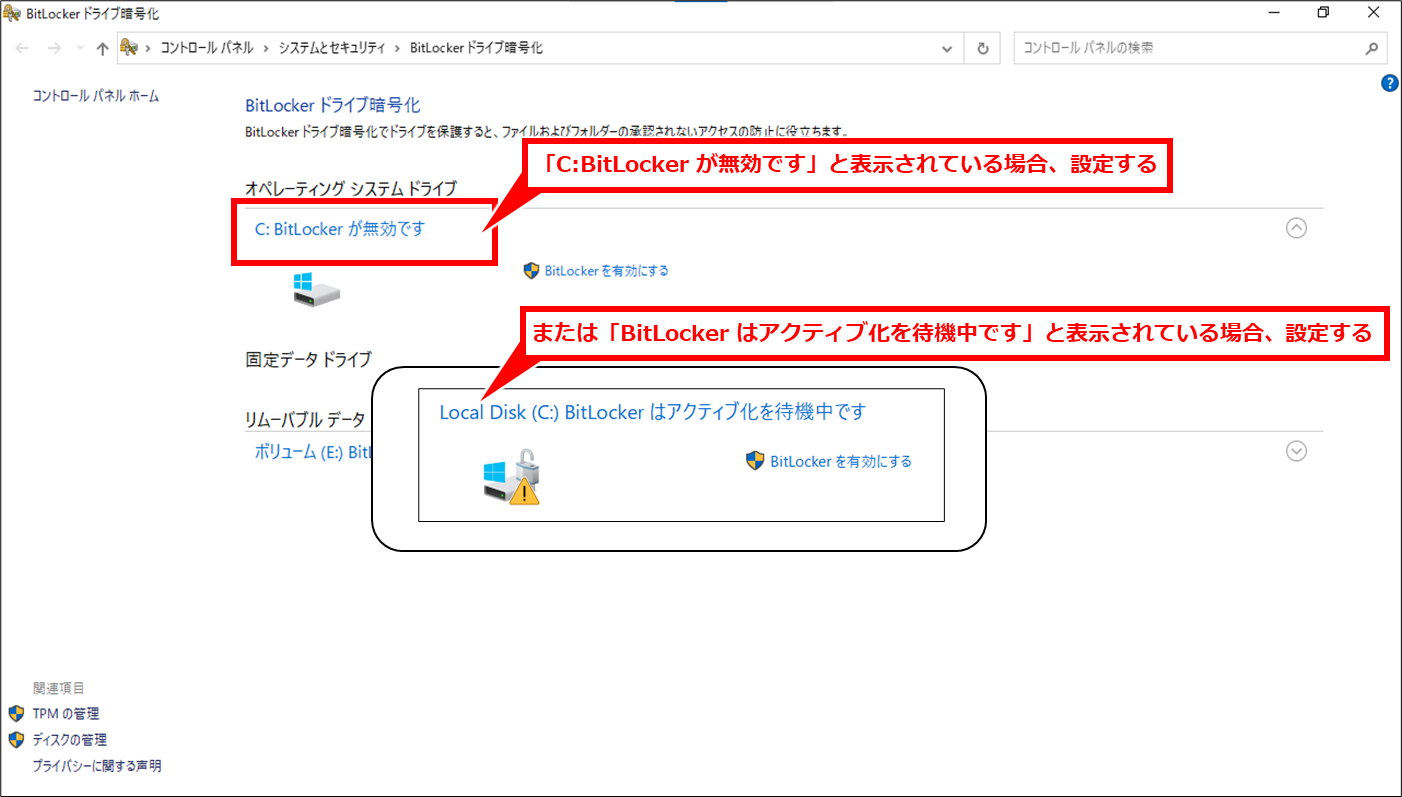

「BitLocker が無効です」や「BitLocker はアクティブ化を待機中です」と表示され、その下に「BitLocker を有効にする」と表示されている場合は、BitLockerが有効になっていない(設定されていない)状態である。

WindowsにログインするときにMicrosoftアカウントでログインしている場合は自動的にBitLockerが有効になっている。

BitLockerの回復キーを確認するには、ざっくりといくと下記のリンクから確認できる。

会社のパソコンの場合:https://myaccount.microsoft.com/device-list

個人のパソコンの場合:https://account.microsoft.com/devices/recoverykey

パソコンのSSDをBitLockerで暗号化して盗難対策する方法

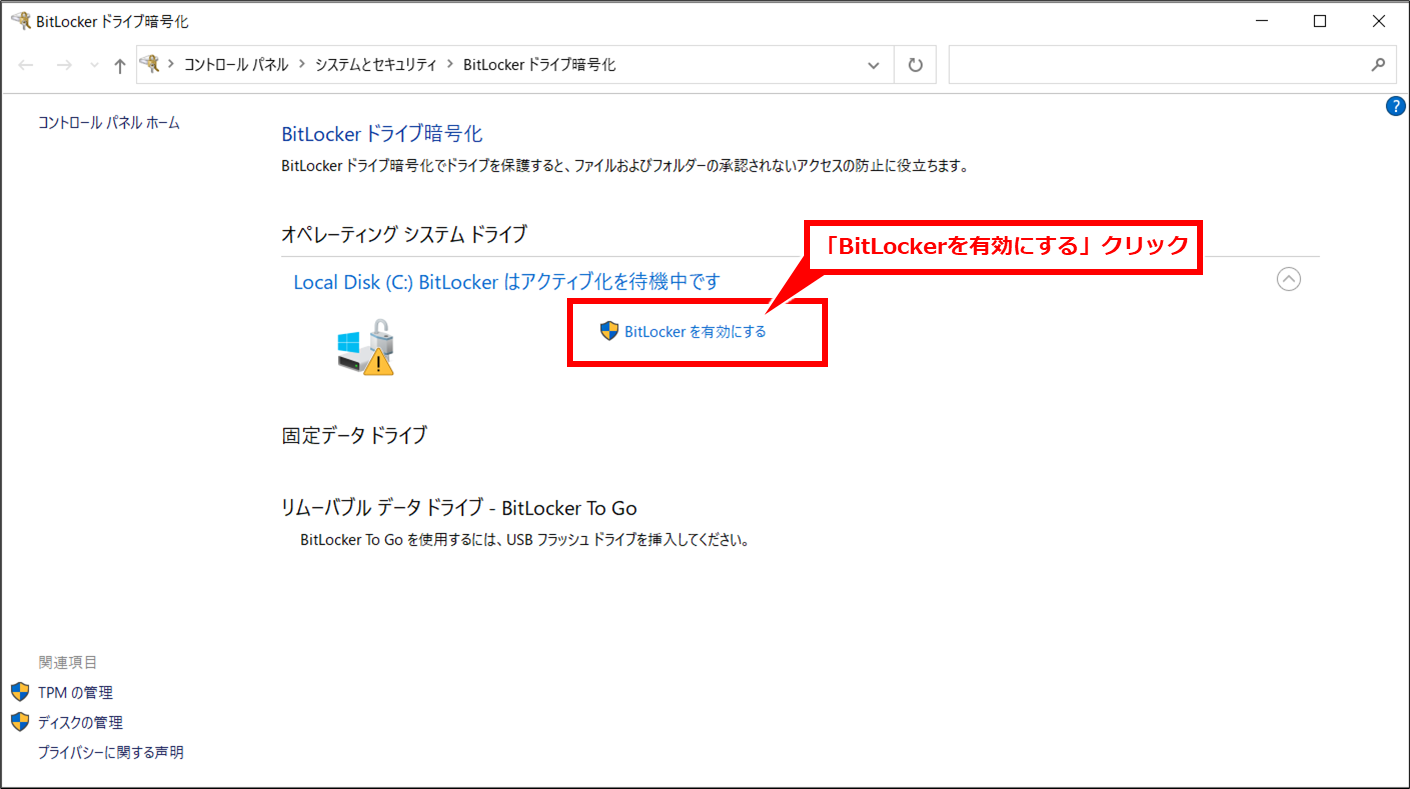

「BitLocker を有効にする」クリック

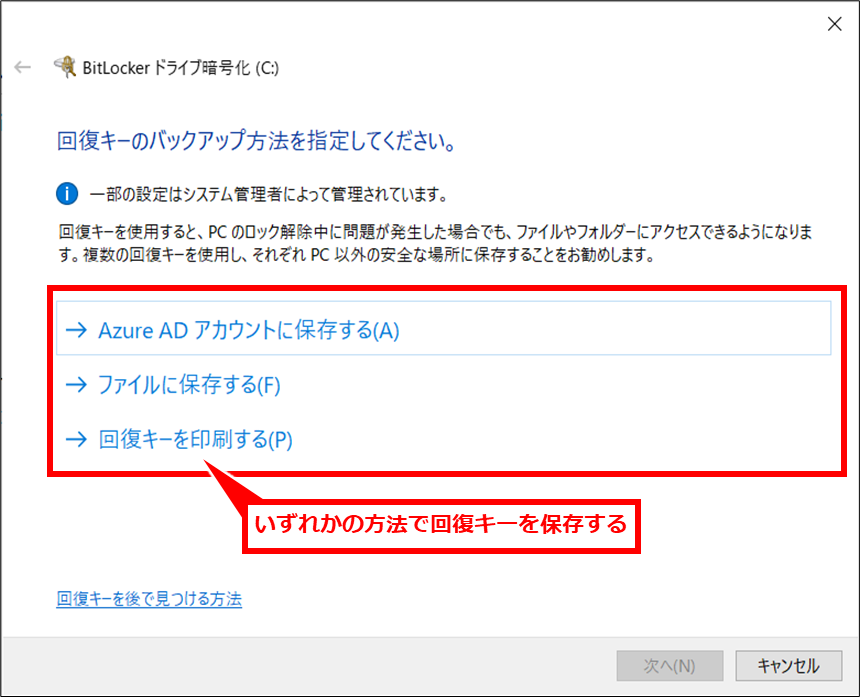

「Azure ADアカウントに保存する」「ファイルに保存する」「回復キーを印刷する」のいずれかの方法で回復キーを保存する。

この回復キーはパソコンを初期化する場合やデバイスが変更された場合(Windowsアップデート後)などに使用されるため、必ず保存しておくこと。

Azure ADアカウント:Microsoft365やMicrosoftアカウントを使用している場合にそのアカウントに保存される

ファイルに保存する:USBメモリなどCドライブ以外のドライブに保存することができる

回復キーを印刷する:回復キーが書かれたものを印刷する

「次へ」クリック

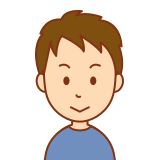

「BitLockerのアクティブ化」クリック

「BitLocker が有効です」と表示されると完了

パソコンのSSDをBitLockerで暗号化して盗難対策(コマンドラインで実行)

ここからは、情報システム部門の方などパソコンに詳しい方へのみの紹介。

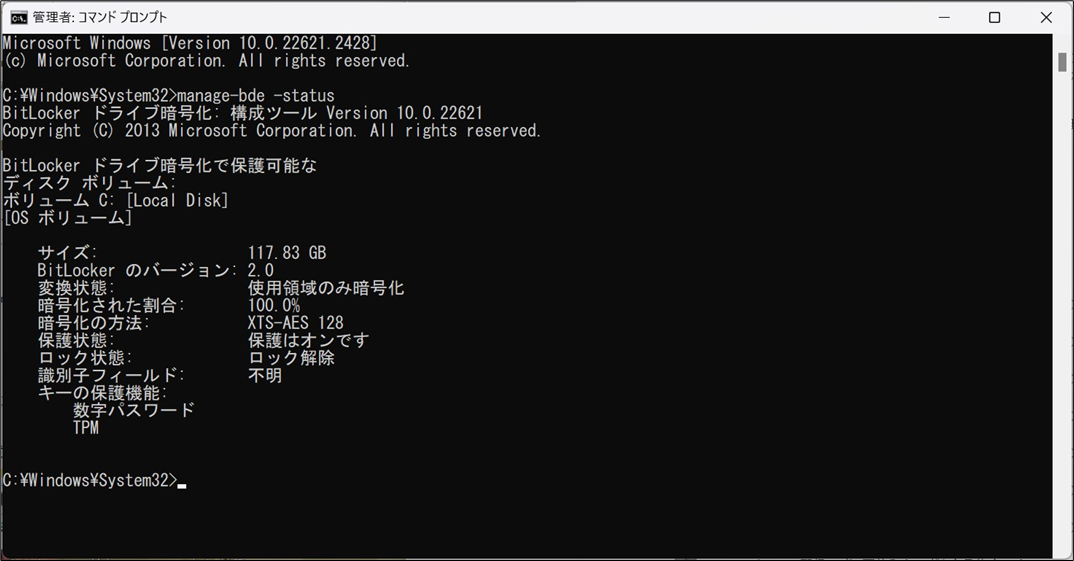

コマンドラインでBitLockerの設定状況の確認方法や、一括して設定する方法を紹介する。

コマンドプロンプトを管理者として起動し、下記のコマンドを実行する

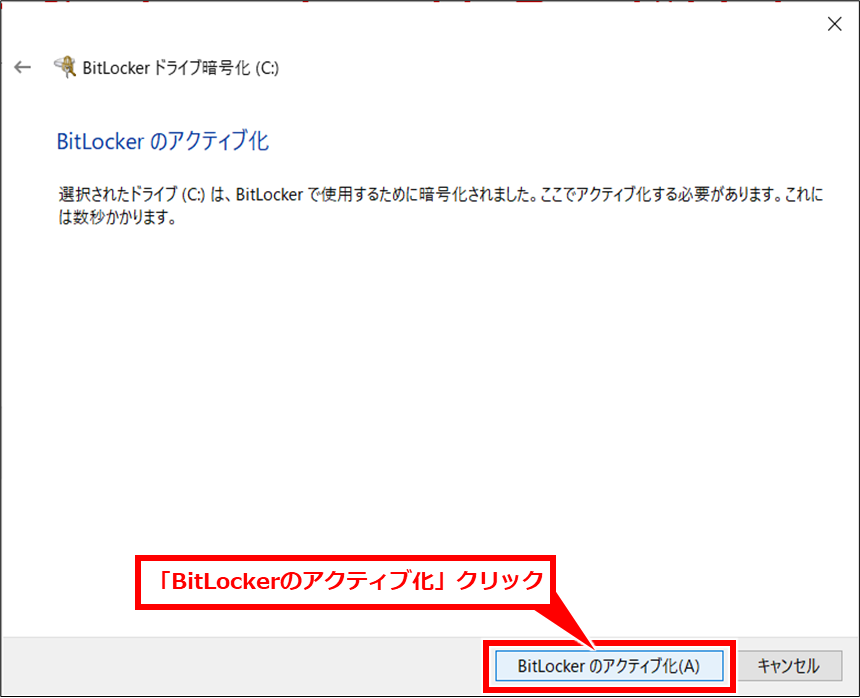

BitLockerのステータスを確認する

manage-bde -status [ドライブ名]

例:

manage-bde -status c:| サイズ | ドライブの容量 |

| BitLocker のバージョン | 2.0が最新の模様 |

| 変換状態 | ①暗号化されていない、②使用領域のみ、③完全に暗号化の3つある。 ②③の状態で暗号化されている |

| 暗号化された割合 | 暗号化されていない場合は0%、暗号化済の場合は100%、暗号化中はその割合が表示される |

| 暗号化の方法 | |

| 保護状態 | オフ、オンとあり、暗号化されていてもオフの場合は意味がないため、オンにしなければいけない。 |

| ロック状態 | ロックされるとアクセスができなくなる。 |

| 識別子フィールド | |

| キーの保護機能 | 複数の保護機能がある。ここでは、TPMと回復キーの説明のみとする。 これは、画面で設定した場合にTPMと回復キーが設定されるため。 詳細は、下記のコマンドで調べてみてほしい。 manage-bde -protectors -add -? |

暗号化されていない状態の表示

Microsoftアカウント(Azure AD)でユーザーを作成している場合の状態

Microsoftアカウント(Azure AD)でユーザーを作成している場合は、すでにBitLockerが有効になっている(変換状態:暗号化済、保護状態:オン)

BitLockerを有効する

パソコンによって「変換状態」「保護状態」が異なっており、すべてに対応するには下記のコマンドを実行すれば良いと思われる。ローカル、ActiveDirectory、Azure ADでそれぞれうまく有効化してくれた。

manage-bde -protectors -add -tpm c:

manage-bde -protectors -add -recoveryPassword c:

manage-bde -on c:

回復キー(保護キー)を取得する

コマンドでBitLockerを有効にした場合、回復キーは自動で保存されない。コマンドにより表示したり保存する必要がある。

回復キーを表示するには、下記のコマンドを実行する

manage-bde -protectors -get C: -Type recoverypassword回復キーを保存するには、下記のコマンドを実行する

manage-bde -protectors -get C: -SaveExternalKey "c;\temp\"BitLockerを無効にする

パソコンを初期化する場合、BitLockerを有効にしたまま初期化しようとすると回復キーを求められる。48桁あるため入力するにも面倒である。そのため、初期化する場合はBitLockerを無効にして初期化すれば良い。

manage-bde -protectors -disable c: -RebootCount 10解説:一時的に無効にする。再起動を10回すると、有効に戻る。

コメント